Tugas 7 : Keamanan Web Browser

sumber gambar : Netwrix

1. Jelaskan apa fungsi dan kegunaan dari web browser!

Jawab : Web browser atau website browser merupakan salah satu aplikasi yang digunakan untuk menjelajah, menyajikan hingga mengambil konten dari berbagai sumber informasi pada jaringan internet. Peramban website ini dapat mengidentifikasi sumber informasi dari jaringan internet, berupa halaman website, video, gambar atau konten lainnya.

Fungsi

a. Verifikasi Keamanan Website

Website browser memiliki fungsi memastikan atau verifikasi keamnan sebuah laman website, tujuannya memastikan keamanan dan meminimalisir bahaya bagai user.

b. Memudahkan Akses Laman

Fungsi utama dari web browser ialah kemudahan akses membuka laman website pada internet, pengguna akan langsung diarahkan menuju website yang ingin diakses dengan mudah.

c. Mengumpulkan Data

Website browser akan menampilkan konten dalam bentuk teks, gambar, video, hingga audio pada laman tersebut.

d. Mendukung Permintaan Data

Jika Anda membutuhkan data pada laman website dan ingin menyimpannya secara permanen ke komputer atau PC, maka web browser memiliki fungsi membantu Anda melakukan proses download hingga masuk ke dokumen PC Anda.

e. Mesin Pencari

Search engine pada laman google merupakan mesin pencari yang memudahkan Anda mengakses suatu konten. Web browser pun demikian dibutuhkan oleh mesin pencari untuk semakin memudahkan pengguna mengakses data dan informasi dari internet.

2. Jelaskan gangguan atau ancaman apa saja yang dapat muncul pada sistem komputer melalui web browser!

Jawab : Ancaman atau gangguan terhadap web browser berhubungan erat dengan ancaman-ancaman terhadap internet, karena apa saja dapat terjadi ketika kita menggunakan internet, maka akan berdampak buruk pula pada web browser yang kita gunakan. berikut merupakan ancaman atau gangguan pada sistem komputer melalui web browser

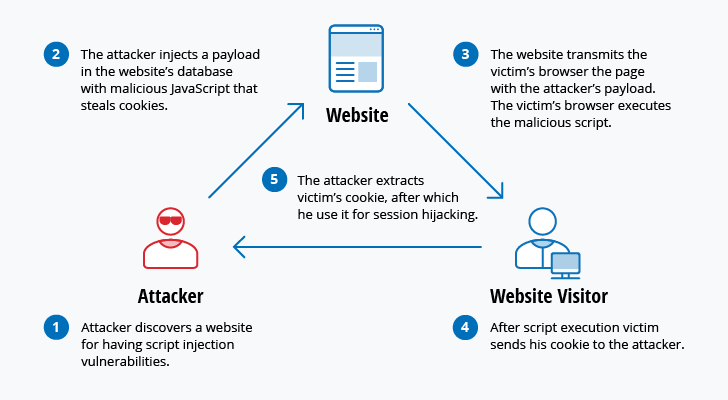

a. Hijacking

Hijacking adalah suatu kegiatan yang berusaha untuk memasuki (menyusup) ke dalam system melalui system operasional lainnya yang dijalankan oleh seseorang (hacker).

b. Session hijacking

Session hijacking adalah proses pengambil-alihan session yang sedang aktif dari suatu sistem.

c. Juggernaut

Software ini sebenarnya adalah software network sniffer yang juga dapat digunakan untuk melakukan TCP session hijacking.

d. Hunt

Software ini dapat digunakan untuk mendengarkan (listen), intersepsi (intercept), dan mengambil-alih (hijack) session yang sedang aktif pada sebuah network. Hunt dibuat dengan menggunakan konsep yang sama dengan Juggernaut dan memiliki beberapa fasilitas tambahan.

e. Replay

Replay Attack, bagian dari Man In the Middle Attack adalah serangan pada jaringan dimana penyerang "mendengar" percakapan antara pengirim (AP) dan penerima (Client) seperti mengambil sebuah informasi yang bersifat rahasia seperti otentikasi, lalu hacker menggunakan informasi tersebut untuk berpura-pura menjadi Client yang ter-otentikasi.

f. Spyware

Spyware merupakan turunan dari adware, yang memantau kebiasaan pengguna dalam melakukan penjelajahan Internet untuk mendatangkan “segudang iklan” kepada pengguna. Tetapi, karena adware kurang begitu berbahaya (tidak melakukan pencurian data), spyware melakukannya dan mengirimkan hasil yang ia kumpulkan kepada pembuatnya.

g. Cookies

Cookies bisa menjadi musuh utama keamanan, yang membuat kita bisa masuk ke halaman orang lain tanpa memasukkan password apapun, sekalipun passwordnya sudah diganti.

h. Phising

Phising adalah suatu bentuk penipuan yang dicirikan dengan percobaan untuk mendapatkan informasi peka, seperti kata sandi dan kartu kredit, dengan menyamar sebagai orang atau bisnis yang tepercaya dalam sebuah komunikasi elektronik resmi, seperti surat elektronik atau pesan instan.

i. Pharming

Situs palsu di internet atau pharming, merupakan sebuah metode untuk mengarahkan komputer pengguna dari situs yang mereka percayai kepada sebuah situs yang mirip.

Tugas 6 : Firewall

sumber illustrasi gif : Glints

1. Jelaskan apa yang dimaksud dengan firewall dan jelaskan kebutuhan seberapa perlunya penggunaan firewall ini dalam sistem keamanan komputer!

Jawab :

Firewall merupakan sistem keamanan jaringan komputer yang berfungsi untuk melindungi komputer dari berbagai macam serangan komputer luar sehingga data pada komputer atau server web yang terhubung tidak akan bisa diakses oleh siapapun di Internet.

Peranan firewall diperlukan dalam aktivitas sehari pada sistem keamanan komputer contohnya jika terjadi kejanggalan seperti pihak lain yang mencoba mengakses informasi pribadi, maka otomatis akan diblokir oleh firewall. Firewall pada jaringan komputer dapat diterapkan terhadap software, hardware, maupun sistem yang terdapat dalam komputer. Jika tidak menggunakan firewall maka kemungkinan besar mudah diretas oleh pihak yang tidak bertanggung jawab sehingga membahayakan informasi pribadi dimana informasi tersebut sangat rawan atau bersifat sensitif terlebih lagi jika user ceroboh atau tidak memahami (gaptek).

2. Jelaskan mekanisme keamanan yang dilakukan dalam firewall!

Jawab : Firewall bekerja dengan menyaring data (packet) antara jaringan di internet. Ia bisa membolehkan atau tidak membolehkan suatu packet diakses oleh sebuah komputer.

a. Packet filtering (Stateless)

Firewall menggunakan aturan tertentu untuk melihat boleh tidaknya suatu data masuk ke jaringan. Setiap packet diperiksa secara sendiri-sendiri atau dalam isolasi. Jika packet dikirim dalam grup, maka setiap packet akan diperiksa secara satu per satu. Ketika sebuah packet dianggap berbahaya maka ia takkan diijinkan masuk. Sebaliknya, ketika packet dianggap aman maka dia akan diteruskan ke sistem yang meminta.

b. Proxy Service

Sebagai penghubung antara sistem jaringan. Aplikasi proxy berada di dalam firewall dan bertugas untuk memeriksa packet yang saling ditukarkan dalam jaringan.

Sistem ini bisa dikatakan lebih efektif. Sebab, semua informasi yang diperiksa secara tersentralisasi. Cara kerja macam ini bisa dikatakan lebih canggih karena proxy service berusaha menciptakan hubungan antarjaringan yang mirip. Proxy seolah menghubungkan jaringan secara langsung, padahal ia hanya berusaha meng-copy mekanisme yang mirip.

c. Stateful Inspection

Sistem ini menelusuri packet yang diterima dengan aktivitas-aktivitas sebelumnya. Packet yang diterima kemudian diperiksa dalam database packet. Jika packet berkonotasi positif atau tidak menunjukkan risiko bahaya, maka ia akan diteruskan ke sistem yang meminta.

Ketika firewall selesai memeriksa packet, ia kemudian akan merespons dengan salah satu dari tiga cara. Pertama, accept atau terima. Artinya, firewall akan memperbolehkan trafik untuk melewati jaringan. Kedua, reject atau tolak. Ini berarti firewall menolak trafik untuk lewat dan membalasnya dengan tampilan “unreachable error”. Terakhir, drop atau lewati di mana firewall menolak trafik tanpa mengirimkan pesan.

1. Jelaskan tentang konsep dasar dari komunikasi! Apa yang dihasilkan dari proses komunikasi?

Jawab : Komunikasi adalah suatu proses penyampaian informasi (pesan, ide, gagasan) dari satu pihak kepada pihak lain. Pada umumnya, komunikasi dilakukan secara lisan atau verbal yang dapat dimengerti oleh kedua belah pihak. Jadi dapat disimpulkan Tujuan komunikasi adalah untuk menciptakan kesepahaman di antara kedua belah pihak.

Unsur Komunikasi

- Komunikator adalah orang yang membawa dan menyampaikan pesan.

- Penerima Pesan / Komunikasi adalah orang yang menerima pesan

- Pesan yaitu dapat dipahami sebagai materi yang diberikan oleh komunikator, pesan memiliki berbagai bentuk. Pesan dapat berbentuk seperti pesan informatif, pesan persuasif, pesan koersif.

- Saluran Komunikasi yaitu berupa media yang dilalui pesan

- Efek Komunikasi adalah hasil akhir dari suatu komunikasi mempunyai 3 kategori yaitu personal opinion, public opinion, majority opinion.

- Umpan Balik / FeedBack adalah informasi yang dikirim balik ke sumber

2. Jelaskan tentang aspek-aspek keamanan komputer dan bentuk dasar dari secutity attack!

Jawab :

Aspek – Aspek Keamanan Komputer :

- Privacy / Confidentiality yaitu Proteksi data / hak pribadi yang sensitif.

- Integrity yaitu Informasi tidak berubah tanpa ijin

- Authentication yaitu Meyakinkan keaslian data, sumber data, orang yang mengakses data server yang digunakan.

- Availability yaitu Informasi harus dapat tersedia ketika dibutuhkan

- Non-repudiation yaitu Tidak dapat menyangkal telah melakukan transaksi. Menggunakan digital signature / certificates / dianggap seperti tanda tangan.

- Access Control Mekanisme yaitu untuk mengatur siapa boleh melakukan apa. Biasanya menggunakan password, adanya klasifikasi pengguna dan data.

- Interuption (interupsi) yaitu Suatu aset system dihancurkan, sehingga tidak lagi tersedia / tidak dapat digunakan.

- Interception (pengalihan) yaitu Pengaksesan aset informasi oleh orang yang tidak berhak.

- Modification (pengubahan) yaitu Pengaksesan data oleh orang yang tidak berhak, kemudian ditambah dikurangi atau diubah setelah itu baru dikirimkan pada jalur komunikasi.

- Fabrication (produksi - pemalsuan) yaitu Seorang user tidak berhak menga Seorang user tidak berhak mengambil data, kemudian mbil data, kemudian menambahkannya dengan tujuan un menambahkannya dengan tujuan untuk dipalsukan. tuk dipalsukan.

3. Apa yang dimaksud dengan kriptografi? Jelaskan secara lengkap termasuk algoritma yang digunakan!

Jawab : Kriptografi (cryptography) berasal dari bahasa Yunani, terdiri dari dua suku kata yaitu kripto dan graphia. Kripto artinya menyembunyikan, sedangkan graphia artinya tulisan. Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga. Menurut Bruce Scheiner dalam bukunya "Applied Cryptography", kriptografi adalah ilmu pengetahuan dan seni menjaga message-message agar tetap aman (secure). Konsep kriptografi sendiri telah lama digunakan oleh manusia misalnya pada peradaban Mesir dan Romawi walau masih sangat sederhana.

Berdasarkan kunci yang dipakainya, algoritma kriptografi dibagi menjadi tiga jenis :

a. Algoritma Simetri

Algoritma yang memakai kunci simetri di antaranya adalah :

- Blok Chiper : Data Encryption Standard (DES), International Data Encryption, Algorithm (IDEA), Advanced Encryption Standard (AES).

- Stream Chiper : On Time Pad (OTP), A5, RC2, RC4, RC5, dan RC6

b. Algoritma Asimetri

Algoritma yang memakai kunci public di antaranya adalah : Digital Signature Algorithm (DSA), RSA, Diffle-Hellman (DH), Elliptic Curve Cryptography (ECC), Kriptografi Quantum, dan lain sebagainya.

c. Fungsi Hash

Contoh algoritma yang menggunakan fungsi hash adalah MD5 dan SHA1

Algoritma enkripsi dan dekripsi memproses semua data dan informasi dalam bentuk rangkaian bit. Rangkaian bit yang menyatakan plaintext dienkripsi menjadi ciphertext dalam bentuk rangkaian bit, demikian sebaliknya.

4. Jelaskan bagaimana mengamankan sumber daya abstrak (sistem operasi, dokumen/data/berkas/file)!

Jawab :

Antivirus

Solusi terhadap ancaman virus adalah pencegahan. Pencegahan dapat mereduksi sejumlah serangan virus. Setelah pencegahan terhadap masuknya virus, maka pendekatan berikutnya yang dapat dilakukan adalah Deteksi, Identifikasi, Penghilangan.

UAC (User Access Control)

Membantu mencegah program jahat, juga dikenal sebagai "malware," merusak sistem. UAC menghentikan instalasi otomatis aplikasi tidak sah. UAC juga mencegah perubahan yang tidak diinginkan ke pengaturan sistem.

UAC akan muncul atau prompt jika sesuatu terjadi contohnya seperti dibawah ini:

- Menginstal atau membongkar program.

- Instal untuk perangkat. (Misalnya, menginstal untuk kamera digital.)

- Gunakan konsol pembaruan Windows untuk menginstal pembaruan.

- Mengkonfigurasi kontrol .

- Menginstal kontrol ActiveX. (Kontrol ActiveX yang digunakan untuk melihat halaman Web tertentu.)

- Membuka atau Ubah setelan kontrol Windows Firewall.

- Mengubah jenis akun pengguna.

- Mengubah setelan keamanan dengan Penyunting kebijakan keamanan (Secpol.msc) snap-in.

- Jelajahi direktori pengguna lain.

- Mengonfigurasi pembaruan otomatis.

- Pemulihan sistem berkas yang didukung.

- Jadwal tugas otomatis.

- Menyalin atau memindahkan berkas ke direktori berkas Program atau direktori Windows.

- Tambah atau Hapus akun pengguna.

- Mengkonfigurasi akses Desktop jarak jauhh

5. Apa yang dimaksud dengan program jahat? Sebutkan jenis-jenis dari program jahat!

Jawab : Perangkat lunak jahat adalah jenis perangkat lunak yang dirancang untuk merusak komputer. Perangkat lunak jahat dapat mencuri informasi sensitif dari komputer, memperlambat komputer secara perlahan, atau bahkan mengirim email palsu dari akun email pemilik tanpa sepengetahuan pemilik . Berikut beberapa jenis perangkat lunak jahat umum yang mungkin diketahui:

- Virus: Program komputer berbahaya yang dapat menggandakan diri dan menginfeksi komputer.

- Cacing komputer (worm): Program komputer berbahaya yang mengirim salinan program itu sendiri ke komputer lain melalui jaringan.

- Spyware: Perangkat lunak jahat yang mengumpulkan informasi dari orang-orang tanpa sepengetahuan mereka.

- Adware: Perangkat lunak yang memutar, menampilkan, atau mendownload iklan secara otomatis di komputer.

- Kuda troya (trojan horse): Program perusak yang menyerupai aplikasi berguna, namun merusak komputer atau mencuri informasi user setelah dipasang.

- Spam adalah salah satu jenis Malware yang memiliki kemampuan mengirimkan pesan,iklan dan lain-lain dalam jumlah besar ke banyak penerima.

- Bacteria adalah program yang mengkonsumsi sumber daya system dengan mereplikasi dirinya sendiri.

- Logic bomb adalah logis yang ditempelkan pada program komputer agar memeriksa suatu kumpulan kondisi di system.

- Trapdoor adalah titik masuk rahasia yang tidak terdokumentasi di suatu program untuk memberikan akses tanpa metode otentifikasi normal.

6. Jelaskan apa saja yang diamankan dalam komputer dan apa tujuan dari keamanan komputer!

Jawab :

Keamanan Komputer dibagi menjadi 2 yaitu pada :

Hardware

- Keamanan hardware berkaitan dengan perangkat keras yang digunakan dalam jaringan komputer. Keamanan hardware sering dilupakan padahal merupakan hal utama untuk menjaga jaringan dari agar tetap stabil. Dalam keamanan hardware, server dan tempat penyimpanan data harus menjadi perhatian utama. Akses secara fisik terhadap server dan data-data penting harus dibatasi semaksimal mungkin.

- Perangkat lunak yang kita maksud disini bisa berupa sistem operasi, sistem aplikasi, data dan informasi yang tersimpan dalam komputer jaringan terutama pada server. Contohnya, jika server hanya bertugas menjadi router, tidak perlu software web server dan FTP server diinstal. Membatasi software yang dipasang akan mengurangi konflik antar software dan membatasi akses, contohnya jika router dipasangi juga dengan FTP server, maka orang dari luar dengan login anonymous mungkin akan dapat mengakses router tersebut.

Tujuan dari keamanan komputer yaitu Untuk mencegah pencurian atau kerusakan hardware, kerusakan informasi dan Untuk mencegah gangguan layanan

Tugas 4 : Keamanan dari Program Jahat

sumber gambar : okezone

1. Jelaskan apa yang dimaksud dengan program jahat!

Jawab :

Adalah jenis perangkat lunak yang dirancang untuk merusak komputer. Perangkat lunak jahat dapat mencuri informasi sensitif dari komputer, memperlambat komputer secara perlahan, atau bahkan mengirim email palsu dari akun email tanpa sepengetahuan pemilik email.

2. Jelaskan apa saja akibat yang ditimbulkan dari program jahat!

Jawab : performa komputer perlahan lambat, program jahat mempengaruhi segala aktivitas brainware atau user ,menggangu hardware dll

3. Sebutkan dan jelaskan tindakan apa saja yang dilakukan sebagai antisipasi terhadap program jahat!

Jawab :

- Selalu perbarui komputer dan perangkat lunak

jika update maka system mendapat pembaruan atau peningkatan pada sistem sehingga mengurangi resiko program jahat

- Gunakan akun non-administrator bila memungkinkan

Misalnya, akun "admin" (atau "administrator") biasanya memiliki kemampuan untuk memasang perangkat lunak baru, sementara akun "terbatas" atau "standar" biasanya tidak memiliki kemampuan untuk melakukan hal tersebut.

- Selalu mempertimbangkan baik-baik sebelum mengeklik tautan atau mendownload apa pun

game mahal dan gratis memang mempunyai daya tarik sendiri alangkah baiknya berhati-hati

- Waspadalah ketika akan membuka lampiran atau gambar email

perhatikan pada bagian email jika terdapat keanehan maka perlu berhati-hati

- Jangan percayai jendela munculan yang meminta Anda mendownload perangkat lunak

gunakan sebuah plugin adblock mungkin bisa membantu mengurangi agar tidak muncuk pesan download

- Batasi pembagian file

contohnya mendownload game/film bajakan biasanya terdapat metode berbagi file sebisa mungkin berhati-hati bisa mengunakan email dummy

- Gunakan perangkat lunak antivirus

gunakan antivirus gratis jangan malah membajak antivirus yang seharusnya digunakan untuk mencegah virus

Alur Antisipasi program jahat

a. Deteksi : begitu infeksi telah terjadi, tentukan bahwa infeksi memang telah terjadi dan cari lokasi virus.

b.Identifikasi : begitu virus terdeteksi maka identifikasi virus yang menginfeksi program.

c. Penghilangan : setelah virus teridentifikasi maka hilangkan semua jejak virus dari program yang terinfeksi dan program dikembalikan seperti semula. Jika deteksi sukses dilakukan, tapi identifikasi atau penghilangan tidak dapat dilakukan, maka alternatif yang dilakukan adalah hapus program yang terinfeksi dan kopi kembali backup program yang masih bersih.

Tugas 3 : Keamanan Sistem Operasi

1. Jelaskan apa fungsi dari sistem operasi!

Jawab :

Berdasarkan pengertiannya Sistem Operasi adalah kumpulan program yang bertindak sebagai perantara / penjalin / penghubung antara pemakai, perangkat lunak dengan perangkat keras komputer sehingga sistem komputer mudah dipakai, perangkat lunak komputer dapat digunakan secara efiesien.

-Memory Management, terbagi menjadi dua fokus utama, yaitu primary memory dan main memory. Dimana primary memory merupakan kebutuhan penyimpanan yang diutamakan seperti RAM. Main memory merupakan penyimpanan yang dapat diakses langsung melalui CPU.

-Device Management, Sistem operasi juga mempunyai fungsi untuk mengatur komunikasi antar perangkat melalui setiap driver. Untuk program yang berperan untuk menangani hal tersebut adalah I/O Controller.

-File Management, OS juga dapat digunakan untuk melakukan konfigurasi pada dokumen, mulai dari tahap awal hingga akhir yang mengatur kebutuhan detail setiap informasi. Kemudian, mengelola lokasi, fungsionalitas sistem, dan fitur yang lainnya. Fase pengaturan tersebut disebut dengan file system yang biasanya dimasukkan ke dalam direktori pencarian untuk memudahkan penggunaannya.

-Processor Management, Fungsi dari sistem operasi yang terakhir adalah mendukung proses multiprogramming untuk menentukan fase mana yang menggunakan prosesor dalam jangka waktu tertentu.

2. Jelaskan apa yang menyebabkan perlunya mengamankan sistem operasi!

Jawab :

-Implementasi pengamanan sangat penting untuk menjamin sistem tidak diinterupsi dan diganggu.

-Proteksi dan pengamanan terhadap perangkat keras dan sistem operasi sama pentingnya

-Sistem operasi hanya satu bagian kecil dari seluruh perangkat lunak di suatu sistem

-Tetapi karena sistem operasi mengendalikan pengaksesan ke sumber daya, dimana perangkat lunak lain meminta pengaksesan sumber daya lewat sistem operasi maka sistem operasi menempati posisi yang penting dalam pengamanan sistem.

-Keamanan sistem operasi merupakan bagian masalah keamanan sistem komputer secara total.

3. Sebutkan dan jelaskan bentuk-bentuk serangan terhadap sistem operasi!

- Virus, Adalah program komputer yang dapat menyalin dirinya sendiri dan memiliki kemampuan menular ke komputer lain. Berupa sebuah program independen atau program yang masuk ke file lain yang menjadi host-nya.

- Exploit, Merupakan sebuah program (urutan perintah) atau kumpulan data yang masuk ke komputer dengan memanfaatkan kelemahan keamanan atau juga bug dari suatu aplikasi atau sistem operasi dan berakibat perilaku aneh pada aplikasi. Eksploit umumnya bekerja melalui jaringan baik server juga klien. Keistimewaan exploit ia memiliki kemampuan meningkatkan hak akses atas suatu jaringan untuk meberi daya rusak yang lebih besar.

- Worm, Adalah program yang bisa menduplikasi diri antar jaringan. Berbeda dengan virus, worm tidak masuk ke dalam file lain. Sebuah jaringan yang terserang worm umumnya mengalami penurunan kecepatan yang drastis. Tugas worm adalah membuat sebuah backdoor di komputer untuk memungkinkan pembuat worm mengotrol komputer secara remote. Uniknya worm pada awalnya didesain untuk melakukan auto patching dari suatu sisstem operasi misalnya Microsoft windows agar security hole (lubang keamanan) dari suatu software diperbaiki.

- Spyware, Adalah perangkat lunak yang terinstal secara diam-diam pada PC untuk mengambil alih sebagian kontrol komputer tampa sepengetahuan pemiliknya. Sementara itu spyware secara diam-diam memonitor aktifitas pengguna. Spyware dapat mengumpulkan informasi pribadi seperti kebiasaan suffing internet. Misalnya jika kita sering mengunjungi situs-siitus porno, maka tidak usah kaget jika tiba-tiba kita mendapat email (spam) penawaran obat kuat, atau akses gratis ke situs sejenis.

- Adware, Adalah script dibuat menggunakan interpreter yang masuk ke chace browser kita, untuk menampulkan iklan, promosi. Adware biasanya ditempatkan baik secara sengaja atau tidak ke sebuah web hosting. Adware tidak menimbulkan kerusakan pada sistem dan mudah dibuang, tapi kadang cukup menggangu.

- Malware, Adalah perangkat lunak yang menimbulkan penyimpangan fungsi dari sistem komputar atau aplikasi yang ada di dalamnya, sotware ini dirancang untuk menyusup dan merusak sistem komputer tanpa sepengetahan pemiliknya. Banyak yangmengatakan malware sama dengan virus dan pendapat ini benar. Malware juga boleh disebut worm, trojan hourse, rootkit, spyware.

- Trojan Horse, Berawal dari epik kuda troya pada legenda romawi Trojan adalah malware yang masuk ke sistem untuk menjalankan fungsi yang diinginkan pembuatnya. Dan biasanya fungsi atau kegiatan yang dilakukannya merugikan. Sebagai contoh waterfall.scr yang muncul saat browsing dengan menawarkan screensaver grratis. Secara diam-diam trojan mereduksi tingkat keamanan komputer kita dan membuat sistem dapat diakses secara remote oleh siapa saja.

- Rootkit, sebuah atau kombinasi dari beberapa program yang dirancang untuk mengambil alih sistem secara fundamental (pada Linux istilahnya akses root sedang pada Ms Windows istilah nya akses Administrator). Rootkit bisa menjangkit hampir semua sistem operasi. Dampak umum yang ditimbulkan adalah hilang atau tersembunyinya file-file data dari sistem.

- Spam, adalah bentuk penyalahgunaan pesan elektronik pada email, forum, newsgroup, blog, millis dan lainnya. Spam adalah pesan masal yang tidak dikehendaki. Seseorang dapat menerima email beruntun dalam jumlah yang besar. Spam tidak dikirim secara manual melainkan otomatis dan kadang menumpang pada salah satu mail atau server yang tingkat keamanannya rendah. Meski terlihat seperti sepele,spam sangat merugikan pemiliki penyedia jasa internet bahkan komunitas maya secara global karena mereduksi kecepatan internet dan menimbulkan kemacetan arus

- KeyLogging, atau keystroke logging adalah sebuah metode untuk menangkap apa yang ditekan pengguna pada keyboard. Sebenarnya keylogging digunakan untuk belajar bagaimana user menggunakan komputer, atau untuk menentukan sumber kesalahan yang bersifat human error. Dapat juga digunakan untuk mengukur produktifitas karyawan, atau alat bagi penegak hukum mendapatkan password atau kunci enkripsi. Penyalah gunaan keylogging adalah dengan menyisipkan keylogger pada malware untuk tujuan kriminal.

- Phishing, Adalah upaya penipuan baik melalui email atau messenger dengan memberikan sebuah link ke suatu situs palsu yang mirip seperti aslinya misalnya sebuah bank atau situs transaksi online, Modus ini dipakai untuk memperoleh informasi sensitif mengenai user seperti nomor pin dari sebuah kreit kard, atau password dari sebuah account internet. Phishing apat juga di injek ke sebuah web server. Cara ini lebih berbahaya karena korban sulit membedakan antara link yang sebenarnya dengan yang palsu.

- Denial of Service (DoS), adalah serangan masal yang sangat sulit untuk di tangkal, sebab serangan ini menggunakan komponen legal yang biasa dipakai dalam jaringan komputer, salah satunya protocol ICMP (Internet Control Message Protocol). DoS disebut serangan missal karena melibatkan banyak terminal yang diperintahkan untuk mengirim dataset banyak mungkin keterminal tertentu. Terminal data juga kadang tidakmenyadari bahwa dirinya sudah dijadikann alat untuk menyerang terminallain, karena sudah ditanami program tersembunyi seperti worm .

- Man-in-The-Middle (MITM) Atack, Serangan ini sering terjadi pada pengguna internet yang tidak mengamankan jalur komunikasinya saat mengirim data penting. Sesuai namanya Man-in-The-Middle merupakan serangan dengan cara “mendengarkan” data yang lewat saat 2 terminal sedang melakukan komunikasi. Celakanya lagi kedua terminal tadi tidak menyadari adanya pihak ketiga ditengah jalur komunikasi mereka.

Tugas 2 : Kriptografi

1. Jelaskan apa yang dimaksud dengan kriptografi!

Jawab : Kriptografi (cryptography) berasal dari bahasa Yunani, terdiri dari dua suku kata yaitu kripto dan graphia. Kripto artinya menyembunyikan, sedangkan graphia artinya tulisan. Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga. Menurut Bruce Scheiner dalam bukunya "Applied Cryptography", kriptografi adalah ilmu pengetahuan dan seni menjaga message-message agar tetap aman (secure). Konsep kriptografi sendiri telah lama digunakan oleh manusia misalnya pada peradaban Mesir dan Romawi walau masih sangat sederhana.

2. Jelaskan apa yang menjadi dasar digunakannya kriptografi!

Jawab :

a. Confidelity (kerahasiaan) yaitu layanan agar isi pesan yang dikirimkan tetap rahasia dan tidak diketahui oleh pihak lain (kecuali pihak pengirim, pihak penerima / pihak-pihak memiliki ijin). Umumnya hal ini dilakukan dengan cara membuat suatu algoritma matematis yang mampu mengubah data hingga menjadi sulit untuk dibaca dan dipahami.

b. Data integrity (keutuhan data) yaitu layanan yang mampu mengenali/mendeteksi adanya manipulasi (penghapusan, pengubahan atau penambahan) data yang tidak sah (oleh pihak lain).

c. Authentication (keotentikan) yaitu layanan yang berhubungan dengan identifikasi. Baik otentikasi pihak-pihak yang terlibat dalam pengiriman data maupun otentikasi keaslian data/informasi.

d. Non-repudiation (anti-penyangkalan) yaitu layanan yang dapat mencegah suatu pihak untuk menyangkal aksi yang dilakukan sebelumnya (menyangkal bahwa pesan tersebut berasal dirinya)

3. Jelaskan proses utama pada kriptografi!

Jawab :

Berikut adalah istilah-istilah yang digunakan dalam bidang kriptografi :

• Plaintext (M) adalah pesan yang hendak dikirimkan (berisi data asli).

• Ciphertext (C) adalah pesan ter-enkrip (tersandi) yang merupakan hasil enkripsi.

• Enkripsi (fungsi E) adalah proses pengubahan plaintext menjadi ciphertext.

• Dekripsi (fungsi D) adalah kebalikan dari enkripsi yakni mengubah ciphertext menjadi

plaintext, sehingga berupa data awal/asli.

• Kunci adalah suatu bilangan yang dirahasiakan yang digunakan dalam proses enkripsi dan

dekripsi.

Kriptografi itu sendiri terdiri dari dua proses utama yakni proses enkripsi dan proses dekripsi. Seperti yang telah dijelaskan di atas, proses enkripsi mengubah plaintext menjadi ciphertext (dengan menggunakan kunci tertentu) sehingga isi informasi pada pesan tersebut sukar dimengerti.

Peranan kunci sangatlah penting dalam proses enkripsi dan dekripsi (disamping pula algoritma yang digunakan) sehingga kerahasiaannya sangatlah penting, apabila kerahasiaannya terbongkar, maka isi dari pesan dapat diketahui.

Secara matematis, proses enkripsi merupakan pengoperasian fungsi E (enkripsi) menggunakan e (kunci enkripsi) pada M (plaintext). Sehingga dihasilkan C (ciphertext), notasinya :

Sedangkan untuk proses dekripsi, merupakan pengoperasian fungsi D (dekripsi) menggunaka d (kunci dekripsi) pada C (ciphertext) sehingga dihasilkan M (plaintext), notasinya :

Sehingga dari dua hubungan diatas berlaku :